網絡安全領域不僅涉及防御技術,還包括對潛在威脅的深入理解,以增強系統韌性。客戶端惡意軟件是滲透測試中常用的工具,用于模擬攻擊者行為,評估系統漏洞。本文探討Windows和Linux平臺下惡意軟件的開發原則、關鍵技術及防御建議。

一、Windows客戶端惡意軟件開發

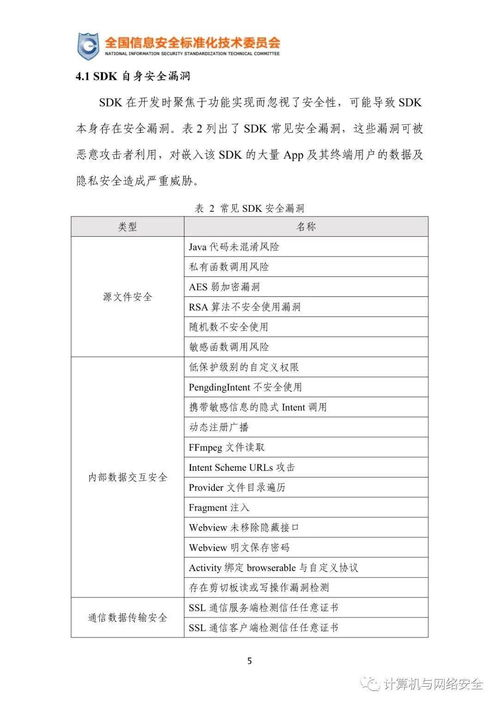

Windows系統因其廣泛使用成為攻擊者的主要目標。開發此類惡意軟件通常涉及以下技術:

- 利用系統API(如Win32)實現進程注入、注冊表修改和文件隱藏。

- 使用PowerShell或.NET框架編寫腳本,以繞過傳統殺毒軟件檢測。

- 集成社會工程學方法,例如偽裝成合法軟件或通過釣魚郵件傳播。

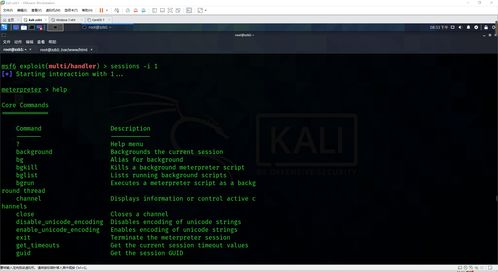

滲透測試中,此類軟件可用于演示權限提升、數據竊取或后門植入。開發人員應遵循負責任披露原則,僅在授權環境中測試。

二、Linux客戶端惡意軟件開發

Linux系統常見于服務器和物聯網設備,其惡意軟件開發側重于:

- 利用Shell腳本或C語言編寫,針對內核漏洞(如緩沖區溢出)進行利用。

- 通過cron作業或系統服務實現持久化,避免檢測。

- 使用SSH密鑰竊取或網絡嗅探工具(如tcpdump)收集敏感信息。

Linux環境強調權限管理,因此惡意軟件常以root權限為目標。滲透測試中,這有助于評估系統加固措施的有效性。

三、網絡與信息安全軟件開發的倫理與防御

開發惡意軟件用于滲透測試必須符合法律和道德規范。關鍵點包括:

- 僅在獲得明確授權的范圍內進行測試,避免對未授權系統造成損害。

- 采用模塊化設計,便于分析惡意行為并改進防御策略。

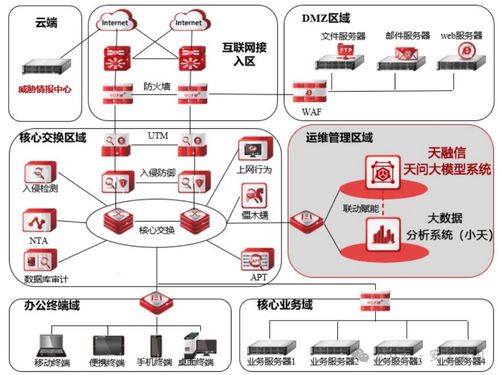

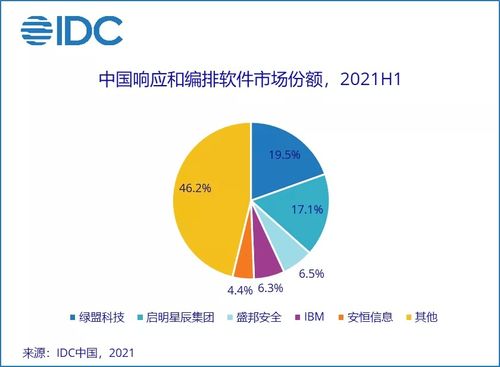

- 結合機器學習或行為分析技術,開發檢測工具以識別未知威脅。

防御方面,組織應實施多層安全措施,如定期更新系統、使用端點保護平臺和進行員工安全意識培訓。

理解Windows和Linux客戶端惡意軟件的開發原理,有助于構建更強大的網絡安全防御體系。通過模擬攻擊,安全專業人員可以主動識別漏洞,提升整體信息安全水平。